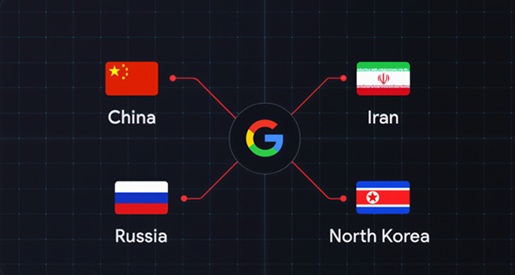

谷歌将中国、伊朗、俄罗斯、朝鲜与协调的国防部门网络行动联系起来

根据谷歌威胁情报组织(GTIG)的调查结果,来自中国、伊朗、朝鲜和俄罗斯的多个国家支持行为者、黑客行动组织和犯罪团体将目光锁定在国防工业基地(DIB)领域。

这家科技巨头的威胁情报部门表示,针对该领域的对抗性打击主要围绕四个关键主题展开:在俄乌战争中部署技术的打击国防实体,直接接触员工并被朝鲜和伊朗势力利用招聘流程,利用边缘设备和设备作为中国关联团体的初始访问通道, 以及制造业破损带来的供应链风险。

GTIG表示:“许多主要的网络间谍和黑客行动者国家支持者对自动驾驶车辆和无人机表现出兴趣,因为这些平台在现代战争中扮演着越来越重要的角色。”“此外,'逃避侦查'的趋势[...]持续存在,因为行为方专注于单一端点和个体,或以试图完全避免端点检测与响应(EDR)工具的方式进行入侵。”

参与该活动的一些著名威胁行为者包括——

1. APT44(又名Sandworm)试图从Telegram和Signal加密消息应用中窃取信息,很可能是在乌克兰地面行动期间获得的设备获得物理访问权限后。这包括使用名为WAVESIGN的Windows批处理脚本,从Signal桌面应用中解密并泄露数据。

2. 临时工。Vermin(又名 UAC-0020)使用了 VERMONSTER、SPECTRUM(又名 SPECTR)和 FIRMACHAGENT 等恶意软件,利用围绕无人机生产和开发、反无人机防御系统以及视频监控安全系统等诱饵内容进行诱饵。

3. UNC5125(又名FlyingYeti和UAC-0149)开展了针对前线无人机单位的高度针对性战役。它利用谷歌表单上的问卷对潜在无人机作者进行侦察,并通过消息应用如MESSYFORK(又名COOKBOX)向乌克兰的无人机分发恶意软件。

4. 据称,UNC5125还利用一种名为GREYBATTLE的安卓恶意软件——九头蛇银行木马的定制版本——通过一个伪造乌克兰军事人工智能公司的网站分发凭证和数据,窃取了凭据和数据。

5. UNC5792(又名UAC-0195)利用安全消息应用针对乌克兰军方和政府实体,以及摩尔多瓦、格鲁吉亚、法国和美国的个人和组织。该威胁者因将Signal的设备关联功能武器化以劫持受害者账户而著称。

6. UNC4221(又名UAC-0185)还针对乌克兰军方人员使用的安全消息应用,采用了与UNC5792类似的策略。该威胁行为者还利用一种名为STALECOOKIE的安卓恶意软件,该恶意软件模仿乌克兰战场管理平台DELTA窃取浏览器Cookie。该团队采用的另一策略是使用 ClickFix 来交付 TINYWHALE 下载器,进而丢弃 MeshAgent 远程管理软件。

7. UNC5976是一个俄罗斯间谍集群,发动了钓鱼活动,发送恶意的RDP连接文件,这些文件配置为与模仿乌克兰电信公司的行为者控制域通信。

8. UNC6096,一个俄罗斯间谍集群,通过WhatsApp使用与DELTA相关的主题进行恶意软件分发,在一个下载次级有效载荷的归档文件中传递恶意的LNK捷径。针对安卓设备的攻击被发现会传播名为GALLGRAB的恶意软件,该恶意软件收集本地存储的文件、联系信息以及可能加密的用户数据,这些数据来自专门的战场应用。

9. UNC5114,一个疑似俄罗斯间谍集群,伪装成乌克兰使用的战斗控制系统Kropyva的升级版,推出了现成的Android恶意软件CraxsRAT的变体。

10.APT45(又名Andariel)针对韩国的国防、半导体和汽车制造企业实施了SmallTiger恶意软件。

11.APT43(又名Kimsuky)很可能利用模仿德国和美国防务相关实体的基础设施部署了一个名为THINWAVE的后门。

12.UNC2970(又名拉撒路集团)开展了“梦想工作行动”活动,目标包括航空航天、国防和能源领域,同时利用人工智能(AI)工具对目标进行侦察。

13.UNC1549(又名Nimbus Manticore)针对中东的航空航天、航空和国防行业,使用了MINIBIKE、TWOSTROKE、DEEPROOT和CRASHPAD等恶意软件家族。该组织以策划类似Lazarus集团的梦想工作活动而闻名,旨在以合法就业机会为名诱导用户执行恶意软件或泄露凭证。

14.UNC6446是一家与伊朗有关联的威胁行为者,利用简历生成器和性格测试应用向美国和中东航空航天和国防领域的目标分发定制恶意软件。

15.APT5(又名Keyhole Panda和Mulberry Typhoon)针对大型航空航天和国防承包商的现任和前任员工,使用定制化的钓鱼诱饵。

16.UNC3236(又名Volt Typhoon)曾对北美军方和国防承包商的公开登录门户进行侦察活动,同时利用ARCMAZE混淆框架掩盖其来源。

17.UNC6508,这是一个与中国相关的威胁集群,2023年底利用REDCap漏洞针对一家美国研究机构,在拦截该应用的软件升级过程后,投放了一个名为INFINITERED的定制恶意软件,该恶意软件能够进行持续的远程访问和凭证盗窃。

此外,谷歌还观察到中国关联威胁集团利用运营中继盒(ORB)网络侦察防务工业目标,增加了侦测和归因工作。

ORB为威胁行为者带来了多重优势,使其能够通过家庭或商业网络路由流量,与常规网络流量混合,绕过地理围栏安全控制,并在网络攻击发生前预先部署在目标边界。ORB对被攻击的攻击者具有抵抗力,因为管理它们的攻击者可以扩展这些网络,增加更多设备,即使某些节点被发现并被封锁。

谷歌表示:“虽然具体风险因地理覆盖范围和子行业专业而异,但更广泛的趋势很明确:国防工业基础正处于持续的多向向围攻状态。”出于经济动机的行为者对该行业及更广泛的制造业基础进行敲诈,就像他们针对的许多其他垂直行业一样,以谋取金钱利益。”

“针对乌克兰国防承包商的行动、对国防人员的威胁或剥削、中国关联势力持续不断的入侵,以及制造基地的黑客攻击、泄露和破坏,都是当今对该行业的主要威胁。”

过去24小时新闻

过去24小时与48小时之间新闻

- 冬季风暴警告,预计降雪8英尺,风速55英里/小时

- 贵金属的移动建议旨在降低投资组合风险

- 乌克兰网络部队利用Starlink的伎俩,诱使俄罗斯士兵暴露

- 谷歌表示,人们在未经允许的情况下复制其人工智能,就像它在未曾

- 太阳内核温度10倍 美核融合新创达1.5亿度 拚2028年为

- 美国豁免对委内瑞拉的石油制裁,特朗普称预计访问

- 乌克兰无人机袭击导致伏尔加格勒主要俄罗斯炼油厂停工

- 美中代理权争夺巴拿马运河港口将愈演愈烈,CK哈钦森警告将采取

- 普京对政变的担忧加剧,他启动了对安全部队的“杀戮开关”

- 俄罗斯面临分崩离析的风险,俄罗斯黄金时段节目评论员表示

- 不排斥伊朗政权更迭 川普:那是最好的结果

- 债券收益率下降,股市略微上涨

- 枪炮还是黄瓜:克里姆林宫的战时经济陷入严重困境